| 資訊安全永續

資料/客戶隱私、資料安全、技術中斷風險管理、設備設施的環境足跡

永續資通安全管理

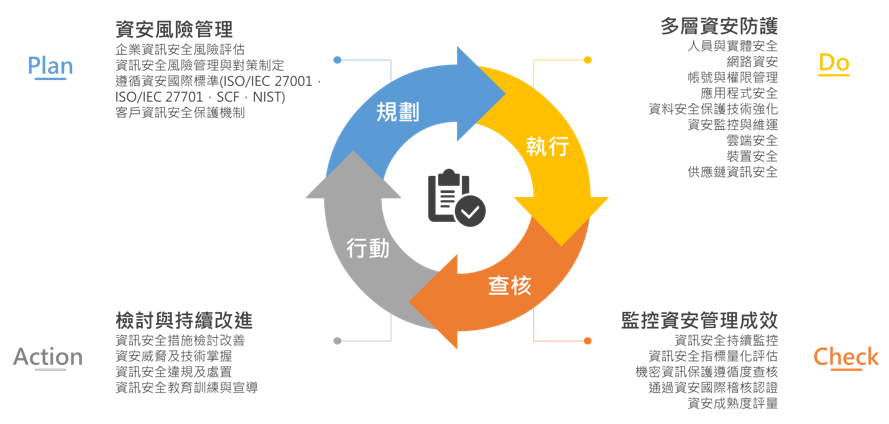

著重資安風險管理、建構多層資安防護、監控資安管理成效、落實檢討與持續改善

1. 資通安全風險管理架構

- 本公司為因應各類資安威脅情事,於2018年正式導入ISO27001:2013標準進行風險管理,透過國際標準及國內資通安全管控指引提升資訊安全治理綜效。為致力降低營運風險機率與影響,達到提升資安治理成熟度之目標。

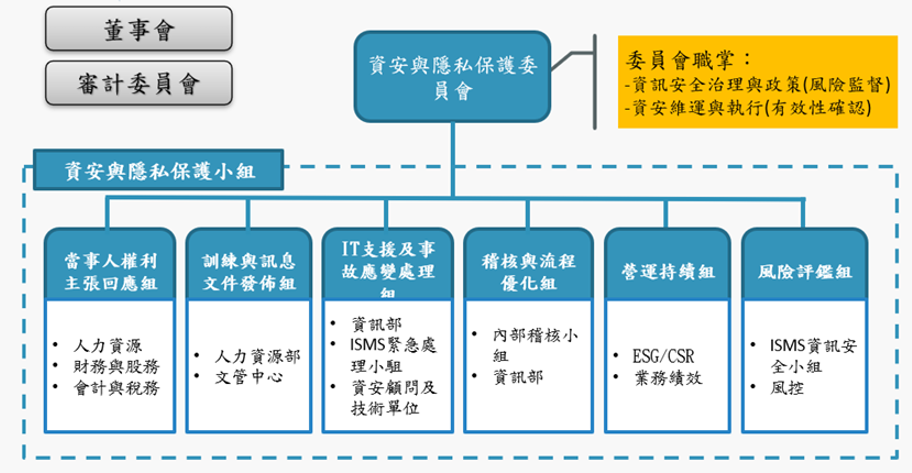

- 2019年04月成立『資訊安全推動委員會』,審視集團公司資訊安全治理政策,監督資安暨個資管理運作情形,以確保資訊安全及個資保護運作的有效性,並由委員會召集人定期向董事會報告資安治理概況。

- 「資訊安全推動委員會」由董事長擔任主席,總經理擔任召集人,委員會成員包含集團BG主管、稽核單位主管、ISMS執行秘書及PIMS執行秘書共同組成;委員會下並成立跨部門維運小組,用以落實公司資安治理與政策之執行,建構全方位的資安防護能力,讓資訊安全活動擴及集團內部各部門,每年度由執行秘書召開一次資訊安全管理會議。

- 2021年12月並將組織更名為「資安與隱私保護委員會」,顯示組織對於隱私權保護議題之重視。

2. 資通安全政策

- 目標為建立重視資安的組織文化、提升資安治理能力與水準、落實供應鏈資訊安全管理、確保企業持續營運與資料安全

本公司組織為有效落實資訊安全管理,透過涵蓋集團各單位權責人員共同組成的「資安與隱私保護小組」,依據規劃、執行、查核與行動(Plan-Do-Check-Action,PDCA)的管理循環機制,檢視資訊安全政策適用性,持續推動與追蹤保護措施的有效性,並定期與資安與隱私保護委員會報告執行成效,達到資安與時俱進的目的。。

3. 具體管理方案

- 〔規劃階段〕著重資安風險管理,建立完整的資訊安全管理制度(ISMS),持續通過國際資安管理系統認證(ISO/IEC27001),從系統面、技術面與程序面降低企業資安威脅,建立符合客戶需求的高規格機密資訊保戶服務。

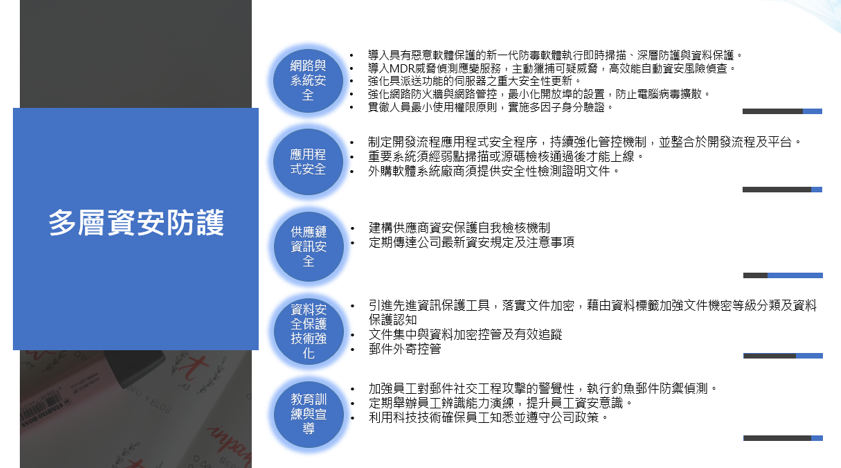

- 〔執行階段〕則建構多層資安防護,持續導入資安深縱防禦創新技術,將資安管控機制整合內化於軟硬體維運、供應商資安管理等平日作業流程,系統化監控資訊安全,維護公司重要資產的機密性、完整性及可用性。

- 〔查核階段〕則積極監控資安管理成效,依據查核結果進行資安指標衡量及量化分析,並透過定期模擬演練資安攻擊進行資訊安全成熟度評鑑。

- 〔行動階段〕則以檢討與持續改善為本,落實監督與稽核以確保資安規範持續有效,當員工違反相關規範及程序時,依據資安違規處理流程進行處置,並視違規情節進行人事處分(包括員工當年度考績或採取必要的法律行動),此外亦依據績效指標及成熟度評鑑結果,定期檢討及執行包含資訊安全措施、教育訓練及宣導等改善作為,確保本公司重要機密資訊不外洩。

2022年所發生之資安事件,絕大部分在用戶瀏覽與下載期間,已經被用戶端之端點防護軟體系統所阻隔,無真實落地攻擊;或是在深縱防禦的安控機制下受到保護,未達到內部啟動資安危機處理機制之條件,也未達到法定通報主管機關之等級。在2022年未發生任何經證實違反資料洩漏之事件。

資通安全風險與因應措施

本公司已建立全面的網路與電腦相關資安防護措施,但『資安沒有百分百』, 無法保證其控管或維持公司營運與會計等重要企業功能之電腦系統能完全避免來自第三方目的性網路攻擊行為。這些網路攻擊以非法入侵方式入侵公司的內部網路系統,進行破壞本公司營運及損及公司商譽等活動。在遭受嚴重網路攻擊情況下,本公司的系統可能會失去公司重要資料,關鍵業務運作系統可能因此停擺。本公司透過持續檢視和評估其資訊安全規章與程序,以確保其適當性和有效性,但不能保證公司在瞬息萬變的資訊安全威脅中不受推陳出新的風險和攻擊所影響。網路攻擊也可能企圖竊取公司的營業祕密及其他機密資訊,例如客戶或其他利害關係人的專有資訊以及本公司員工個資等等。

惡意的駭客亦能試圖將電腦病毒、破壞性軟體或勒索軟體導入本公司的網路系統,以干擾公司的營運或對本公司進行敲詐或勒索,取得電腦系統控制權,或窺探機密資訊。這些攻擊可能導致公司因延誤或中斷訂單而須賠償客戶的損失;或需擔負龐大的費用實施補救和改進措施,以加強公司的網路安全系統;也可能使本公司因涉入公司對其有保密義務之員工、客戶或第三方資訊外洩而導致的相關法律案件或監管調查,而承擔重大法律責任。

本公司過去曾因為要滿足客戶端需求所下載的網路元件有包含惡意程式或因個人警覺性不夠導致員工筆電被駭客入侵並利用來對其他入侵後的主機進行連線與操作,未來也可能面臨類似的攻擊。為了預防及降低此類攻擊所造成的傷害,本公司落實相關改進措施並持續更新,端點防護上導入具有惡意軟體保護的新一代防毒軟體,功能包含:

- 即時掃描:可實時偵測有害檔案以防止對電腦造成威脅;

- 深層防護:可以確保使用者端使用安全的應用程式,應用程式的安全透過受信任的雲端服務核實,如果無法核實安全,則將啟動以監控應用程式行為;

- 資料保護:可以監控受保護資料夾以封鎖可疑應用程式的活動;導入MDR威脅偵測應變服務,主動獵捕可疑威脅,將蛛絲馬跡與可疑行為透過AI技術快速提供情資達到高效能自動資安風險偵查。

除此之外,在保護系統方面,強化具派送功能伺服器安全,如防毒軟體中控、AD伺服器、資產管理系統等因具有軟體派送功能,更需注意安全更新;最小化開放埠的設置,勒索軟體可能會利用對外曝露的服務和開放埠(例如 RDP埠3389和SMB 埠445)在網路中傳播,除了確認其開放的必要性外,還應確認使用這些服務的對象為可信任;強化網路防火牆與網路控管以防止電腦病毒擴散,阻止任何與已知惡意IP、URL 的網路連線行為,禁止使用允許任何連線的規則,只允許與對外服務的IP、DN進行連線;貫徹人員最小使用權限原則,減少攻擊者獲得管理權限的機會,控制和限制存取權限,對於管理者以外的使用者僅提供工作所需的最低權限,定期檢視並禁用非活動帳戶,實施多因子身分驗證等;提高資安意識,定期對員工進行培訓,建立良好資安意識及網路使用習慣,例如識別可疑電子郵件,不要隨意點擊連結,不打開未知或不受信任來源的電子郵件的附件,並進行社交工程演練,提高訓練成效。在保護資料方面,維護更新的備份並保持離線,定期執行備份與演練;加密重要或敏感資料,導入具有文件加密功能之軟體與文件保全管理系統,避免機敏資料外洩;落實3-2-1備份原則;依據RTO、RPO與MTPD之要求選擇重要系統製作映像檔(image file),可以利用這些映像檔達到快速部署恢復。在準備事件應變計劃方面,於事件發生之前就先制定好事件應變計畫並進行演練,同時也要準備好當事件發生時可尋求協助的外部資安單位、警調清單與聯絡方式。當監測系統、機房等單位進行事件通知時,將啟動應變作業並建立緊急應變小組,在調查問題與提出解決方法的同時,確認事件等級與影響範圍,並決定與執行應變措施,解決事件後執行復原作業並記錄事件。

在雲端逐漸成為企業營運與發展基礎的同時,本公司亦善用雲端平台來發揮其賦能的價值,2022年導入Microsoft 365零信任部署計畫:

• 部署M365的身分識別基礎結構

• 選擇零信任身分識別和裝置存取保護

• 使用Intune管理裝置

• 評估、試驗和部署Microsoft 365 Defender

• 使用Microsoft Purview部署資訊保護解決方案

• 使用Microsoft 365部屬資料隱私權法規的資訊保護

「零信任」是一項新的安全性模型,其會承擔安全性缺口並驗證每個要求,就好像它來自未受控制的網路一般。 無論要求來自何處或存取何種資源,零信任模型總是告訴我們要「永不信任、永遠驗證」。零信任方法會延伸到整個數位資產,並充當整合式安全性理念和端對端策略。

大世科配合政府2050淨零碳排目標,及上市櫃公司溫室氣體盤查資訊接露時程,提供零碳路徑解決方案俾利企業遵循及訂定減碳目標,並配合政府減碳計畫,透過上市櫃公司串聯供應鏈,以零碳整合管理系統協助企業永續發展。

了解更多: 大世科ESG零碳整合管理系統

| 風險項目 | 風險因素 | 2023年對公司之影響 | 因應措施 |

| 資訊安全 | 資訊安全風險係指可能影響整體企業組織之資產、流程以及作業環境之威脅。 | 落實公司資安政策及PDCA循環式品質管理機制以降低營運風險。持續取得ISO資訊服務及資訊安全雙認證資格,展現大世科在資訊安全與資訊服務系統上的專業服務品質。 |

|